Une première analyse de l’impact des cyberattaques sur les établissements de soin

Elise Gaubert – Healthcare Startup Manager – Wilco

Frédéric Jallat – Directeur scientifique, MSc. en management pharmaceutique et des biotechnologies – ESCP Business School (MsM)

La crise pandémique a accéléré une tendance lourde, celle de la numérisation des établissements de santé. Ces établissements sont désormais tenus de rendre accessibles aux patients les prises de rendez-vous, les résultats d’analyse et même de mettre en place des téléconsultations en ligne afin de gérer d’éventuelles nouvelles conditions d’exception. L’étude OpinionWay de juillet 2020 a pu montrer que 70 % des Français avaient déjà pris rendez-vous en ligne et 66 % d’entre eux avaient consulté ou reçu des résultats médicaux par voie numérique. 53 % des patients en téléconsultation ayant eu recours pour la 1ère fois à ce mode opératoire pendant la pandémie, 91 % se déclaraient satisfaits de ces nouvelles modalités.

A l’inverse de la distribution ou de la finance, la numérisation de la santé est encore très récente. De ce fait, les systèmes d’information en santé sont encore trop peu capables de « résister à des cyberattaques susceptibles de compromettre la disponibilité, l’intégrité ou la confidentialité des données stockées, traitées ou transmises », selon les termes de l’Agence Nationale de la Sécurité́ des Systèmes d’Information (ANSSI).

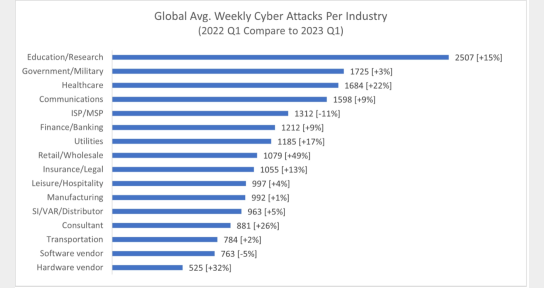

Le secteur de la santé est le 3ème domaine le plus touché par les attaques cyber dans le monde au premier trimestre 2023 (Figure 1).

Figure 1: Moyenne hebdomadaire du nombre de cyberattaques par industries au premier trimestre 2023 [en comparaison du premier trimestre 2022] (Check Point Software Technologies, 2023)

478 incidents ont été signalés en France dans le secteur de la santé en 2019 -88% d’entre eux touchant des établissements de santé et 76% des hôpitaux publics. En 2022, la tendance s’est encore accrue puisque, selon le Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques (CERT), 588 cyberattaques ont visé des établissements de santé. Comme nous le verrons plus avant, ces attaques cyber ont des conséquences dévastatrices pour les établissements de santé tant au niveau financier que de leur réputation. Il semble donc impératif de réfléchir à la manière d’endiguer les attaques informatiques dont les acteurs hospitaliers font l’objet.

Des quelques leçons tirées de la cyberattaque du Centre Hospitalier de Dax (février 2021)

L’une des cyberattaques les plus marquantes au cours de ces dernières années est celle du Centre Hospitalier (CH) de Dax, annoncée le 10 février 2021 alors que l’établissement voit son système d’information (SI) complètement mis hors service. Si l’attaque a eu des répercussions délétères sur les activités de l’hôpital pendant plusieurs semaines, la résolution définitive du problème a nécessité plusieurs mois. Le logiciel malveillant responsable de l’attaque est un ransomware appelé Ruyk, qui crypte les données du réseau puis demande une rançon en échange d’une clé de déchiffrement. A l’instar de tous les établissements français visés par ce type d’attaques, le CH de Dax a refusé de payer la rançon. Mais, contrairement à l’hôpital de Corbeil-Essonnes par exemple, le CH Dax n’a pas eu à souffrir de la divulgation des données piratées sur le darknet.

Le jour de l’attaque, toutes les connexions internes et externes du CH ont été totalement coupées -standard et système informatique de téléphonie inclus. Les accès informatiques ont été bloqués de la même façon, rendant impossible tout mode de communication d’ordinaire disponible (téléphone, courrier électronique, site de l’établissement, etc.). Aucune possibilité de se connecter aux serveurs non plus, en raison d’un risque de compromission des comptes. Une sauvegarde préalable sur bandes a heureusement permis de récupérer les données informatisées de nombreux patients, bien que ces données n’aient pu être consultées qu’en lecture seule sur un poste dédié, sans possibilité aucune de mise à jour.

Pour permettre à l’hôpital de continuer à fonctionner malgré l’attaque, une organisation « en mode dégradé » a été mise en place -recours au stylo et au papier pour les tâches habituellement gérées sur supports informatiques. En parallèle, des postes sécurisés, sans connexion associée, ont été installés dans l’établissement pour permettre aux employés d’accéder aux informations sauvegardées, récupérées pour l’occasion par des partenaires techniques externes au CH.

Après plus d’un an, les coûts totaux de cette attaque ont été estimés à 2,3 millions d’euros par le CH de Dax, intégralement pris en charge par l’ARS de Nouvelle-Aquitaine. Les coûts induits prennent en compte les investissements matériels nécessaires à la reconstruction du réseau (174.000 €), des prestations de cyber-sécurité et de réinstallation des systèmes (546.000 €), la sous-traitance de prestations de biologie médicale (9.000 €), des coûts de formation et d’information internes, des équipes de renforts et les heures supplémentaires induites (1,48 million €), les pertes de recettes commerciales de l’établissement (143.000 €).

Le réseau a été totalement repensé, faisant table rase de ce qui existait avant l’attaque, en tâchant d’améliorer les modalités techniques d’administration du réseau, de revoir les processus de mise à jour et de réduire les failles de sécurité possibles.

La Direction des systèmes informatiques (DSI) du CH a accru les effectifs de son personnel technique. Le service multiplie les tests d’intrusion et de vulnérabilité des systèmes de vigilance. Une campagne de sensibilisation aux courriels malveillants a été dispensée à l’ensemble du personnel hospitalier bien que l’attaque, en l’espèce, n’ait pas été causée par un phishing (hameçonnage en français).

Dissection de l’impact d’une cyberattaque sur les établissements de santé

L’affaire du CH de Dax montre à quel point un hôpital visé par une attaque va devoir faire face à des coûts financiers conséquents. Comme à Dax ou à Versailles, la perte d’activité imposée par une immobilisation des moyens informatiques peut durer des semaines voire des mois. S’ajoutent les coûts imposés par la reconstruction d’un système informatique mieux sécurisé. Ces travaux de reconstruction durent généralement près d’un an et peuvent coûter, selon les spécialistes, entre 3 et 5 millions d’euros. Une partie de ces coûts peut être pris en charge par des instances telles que les ARS en France mais c’est loin d’être le cas partout dans le monde.

Il ne faut pas négliger le risque encouru par les patients. Une perte de contrôle des dispositifs médicaux sollicités, une altération du diagnostic posé, du traitement prescrit, de la bonne administration de ce traitement peuvent avoir des conséquences dramatiques (voire fatales) pour les personnes hospitalisées. De ce fait, la perte de confiance envers les médecins et la réputation de l’hôpital représentent une autre conséquence probable de ces attaques. La crainte liée à l’« impact réputationnel » d’une attaque peut conduire l’institution à ne pas systématiquement déclarer des incidents, de la part des établissements privés en particulier. Cette rétention d’information limite ainsi la mise en place de réponses appropriées et laisse béantes certaines brèches identifiées.

L’impact qu’un tel évènement peut avoir sur le moral des équipes est également délétère. Après des semaines (ou des mois) à devoir fonctionner en mode dégradé, le personnel déjà très sollicité en temps normal, préfère démissionner. Dans un contexte où les établissements de soins ont déjà du mal à recruter du personnel soignant, une cyberattaque peut ainsi produire des effets dramatiques à plus long terme. Au-delà de l’hôpital, c’est l’image même du système social de la France qui se trouve entachée.

La nécessité d’une réponse organisationnelle et technique organisée en quatre temps

Au final, des mesures techniques et opérationnelles doivent être mises en place pour se prémunir contre les attaques informatiques. Il est important d’adopter, en amont, des actions préventives face aux risques. Pour cela, il convient de penser des stratégies de gestion des risques et remonter les incidents en interne de manière régulière (seuls 66% des établissements s’y conforment actuellement). Il est également important de réaliser une analyse préalable des risques et de leur impacts pour identifier quelles sont les applications et les données-clés nécessaires au fonctionnement de l’établissement de soin a minima afin d’élaborer un plan de reprise d’activité aussi rapide que possible.

Pour ce faire, certains des experts recommandent une approche en quatre étapes:

- Cartographier son système d’information hospitalier (SIH). Cette cartographie permet de visualiser et d’identifier l’ensemble des composantes du système, leurs interactions et leurs interdépendances, les points critiques à protéger. La cartographie permet aussi de définir les priorités en matière de sécurité, en identifiant les actifs de l’établissement les plus importants, les risques les plus élevés et les mesures de protection les plus adaptées.

- Analyser les risques en déterminant les activités critiques de l’organisation, les systèmes nécessaires à ces activités, en identifiant les principaux risques et les menaces possibles et chercher à établir la probabilité d’occurrence de ces menaces en quantifiant leurs potentiels impacts sur l’établissement concerné.

- Protéger les données et les SI critiques de l’organisation.

- Déclarer toute défaillance du système auprès du CERT Santé, l’autorité compétente en la matière qui, selon la gravité de l’intrusion, fera intervenir l’ANSSI pour accélérer la remise en état de fonctionnement de l’institution victime de l’attaque en question.

Le plan de reprise d’activité minimale est un autre élément-clé de la stratégie de gestion des risques cyber dans les établissements de santé. En cas d’attaque informatique majeure, ce plan permet de garantir la continuité des soins en définissant les processus à suivre pour rétablir les systèmes et les services critiques le plus rapidement possible. Ce plan doit identifier les activités et les éléments les plus critiques au bon fonctionnement de l’institution. Il doit également définir les procédures d’urgence concernant l’identification, l’isolement et la résolution des incidents ainsi que la stratégie de sauvegarde et de restauration des données captées. Le plan de reprise d’activité minimale doit être régulièrement testé pour en garantir l’efficacité en cas de crise.

Il est recommandé de mettre en place une stratégie de backups réguliers et une stratégie de white listing pour identifier les applications, les programmes, les dispositifs autorisés et bloquer tous les autres. Et tâcher de bloquer les mails comportant des pièces jointes potentiellement dangereuses (fichiers .exe, .doc, .zip, .rar notamment).

Toutefois, ces protocoles et ces stratégies de mitigation des risques ne sauraient être efficaces qu’à la condition qu’elles soient comprises et correctement appliquées par les équipes concernées. Une approche préventive, éducative est donc indispensable à la seule vision technique de résolution des attaques.